mybatis sql注入

2024-10-15 05:18:03

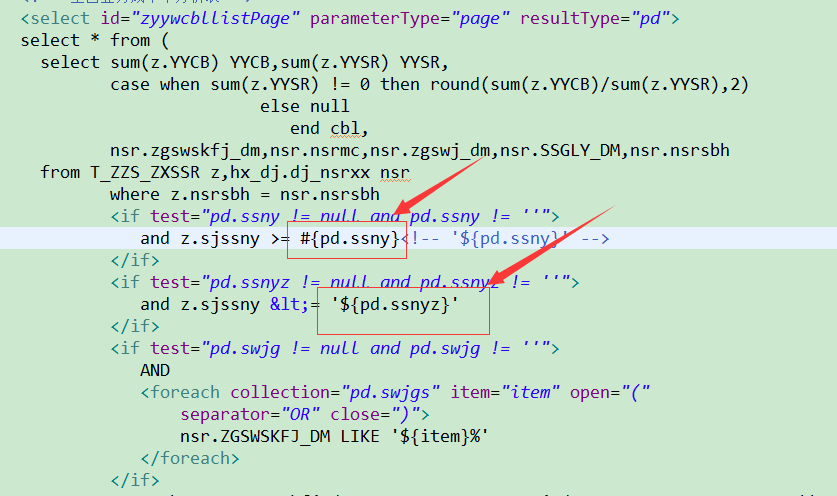

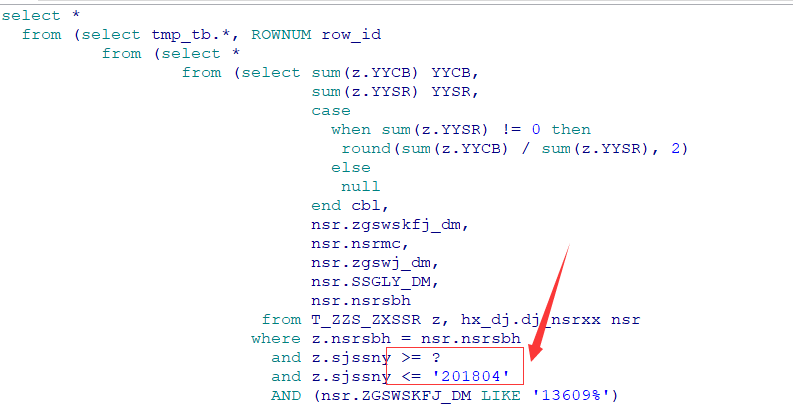

这是${}与#{}的区别,#{}采用了预编译,在SQL执行前,会先将上面的SQL发送给数据库进行编译;执行时,直接使用编译好的SQL,替换占位符“?”就可以了。因为SQL注入只能对编译过程起作用,所以这样的方式就很好地避免了SQL注入的问题。

【底层实现原理】MyBatis是如何做到SQL预编译的呢?其实在框架底层,是JDBC中的PreparedStatement类在起作用,PreparedStatement是我们很熟悉的Statement的子类,它的对象包含了编译好的SQL语句。这种“准备好”的方式不仅能提高安全性,而且在多次执行同一个SQL时,能够提高效率。原因是SQL已编译好,再次执行时无需再编译。

${}这样格式的参数会直接参与SQL编译,从而不能避免注入攻击。

简单说,#{}是经过预编译的,是安全的;${}是未经过预编译的,仅仅是取变量的值,是非安全的,存在SQL注入

最新文章

- Windows phone 全景视图

- 提高开发效率的十五个Visual Studio 2010使用技巧

- Windows 2008 R2 Powershell 3.0

- BZOJ3946 : 无聊的游戏

- 体验应用程序在Mac/iPhone/iPad之间的Handoff

- SQL语法的重要知识点总结

- Centos7网络监控

- 实现JavaScript自定义函数的整合、链式调用及类的封装

- 分布式架构高可用架构篇_03-redis3集群的安装高可用测试

- swift 2

- php mysql PDO使用

- CSS 3层嵌套居中布局

- iOS开发——判断是否第一次启动

- NOIP初赛 之 哈夫曼树

- android申请多个权限的正确姿势

- ansible系列1-批量分发钥匙

- leetcode - [7]Binary Tree Preorder Traversal

- Android 拖动条 和 Handle

- Head First Python学习笔记2——文件与异常

- Nginx多个配置文件共用location配置